واژه فایروال را تقریبا همه شنیده اند، امّا تعداد کمی از آن ها می دانند که فایروال دقیقا چیست و چرا به آن نیاز دارند. در اینترنت هم تعاریف و مفاهیم فنی مختلفی در خصوص این واژه به کار رفته است که ممکن است کمی پیچیده و گیج کننده باشد.

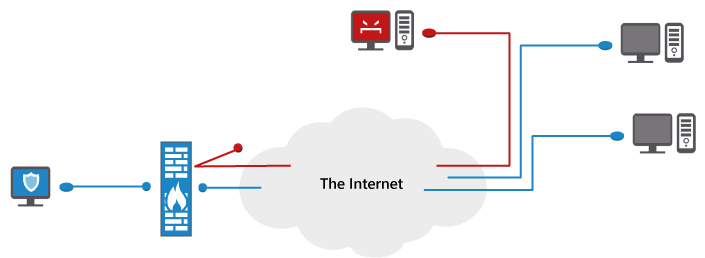

در یک تعریف بسیار ساده از فایروال، می توان گفت دیواری است که از شبکه در برابر حملات خارجی محافظت می کند. با این که این موضوع به اندازهی کافی ساده به نظر آید، اما برای بسیاری از افراد این سوال ایجاد می شود که این دیوار باید دقیقا در کجا قرار داده شود؟ حملات سایبری دقیقا چه کاری انجام می دهند؟

برای شروع، بهتر است کمی بیشتر در مورد فایروال و انواع آن توضیح دهیم:

فایروال سخت افزاری

برای کاربران حرفهای و شبکههای بزرگ، فایروال سخت افزاری یک دستگاه کاملا مستقل است. اما برای کاربران خانگی و ادارات کوچک، این فایروال معمولاً جزیی از مودم و یا روتر شبکه می باشد. زمانی که از یک فایروال سخت افزاری استفاده میشود، تمامی ترافیک شبکه قبل از رسیدن به کامپیوتر ها، از آن عبور می کند.

سپس این فایروال به محتوایی که از آن عبور میکند نگاه دقیقی کرده و تصمیم می گیرد به چه چیز باید اجازه عبور و به چه چیز نباید اجازه عبور دهد. برخی از آن ها فقط از قوانین ساده ای که کاربر تعریف کرده است پیروی میکنند. برای مثال، هیچ چیز از سمت اینترنت اجازه ندارد با کامپیوترهای داخلی ارتباط برقرار کند و تنها ارتباطات خروجی مجاز است.

بسیاری از فایروالهای امروزی، با قوانین پیشرفته تری از جمله فیلترهای مبتنی بر پروتکل استفاده میکنند. برای مثال، اتصال کاربران به اینترنت تنها از طریق پوت 80 (پروتکل HTTP) انجام گیرد. انواع پیشرفته تری هم هستند که بسته های اطلاعاتی را در لایهی 7 شبکه (application) به طور کامل بررسی میکنند. برای مثال، ترافیک ورودی روی پورت 80 وب سرور مجاز است، مگر اینکه محتوای بسته شامل توالیِ کدی باشد که میتواند برای هک کردن وب سرورِ موجود در شبکه داخلی (پشت فایروال) استفاده شود.

مزایا و معایب فایروال سخت افزاری

مزیت فایروال سخت افزاری این است که آنها به معنای واقعی کلمه از کامپیوترهای شبکه داخلی جدا هستند. تمام ترافیک باید از طریق فایروال سخت افزاری عبور کند، در غیر این صورت به هیچ یک از کامپیوترهای محلی ترافیکی نمیرسد. علاوه بر این، با توجه به اینکه نوع سخت افزاری در لایه 7 شبکه (application) کار نمی کند، امکان دستکاری آن با استفاده از یک کد مخرب وجود ندارد، در صورتی که این قضیه در فایروال نرم افزاری مساله ساز است. بسته های اطلاعاتی از نوع سخت افزاری عبور میکنند و یا اینکه کلا مسدود می شوند.

نقطه ضعف نوع سخت افزاری این است که این فایروال نمی داند چه اتفاقی برای کامپیوترهای محلی در حال وقوع است. آن ها تنها ترافیک داده هایی که توسط کامپیوتر ها ارسال می شود را مشاهده و بررسی می کنند، اما نمی دانند که کدام برنامه ها در حال تولید این داده ها هستند و رفتار آن ها چگونه است.

بنابراین، اگر یک برنامه معتبر و مورد نیاز سازمان احتیاج به اتصال به اینترنت از طریق پورت خاصی داشته باشد و در فایروال سخت افزاری این پورت مسدود شده باشد، از این اتصال جلوگیری خواهد شد. تصمیم گیریهای اشتباه که ناشی از پیکربندی قوانین سخت و بدون انعطاف است، سرویسها و برنامههای ایمن را مسدود میکند. این یک مشکل ذاتی در نوع سخت افزاری است که معمولاً منجر به نارضایتی کاربران میشود.

Network Address Translation (NAT) چیست؟

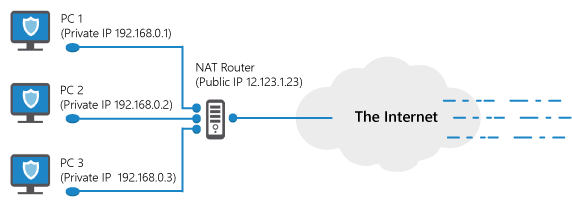

بسیاری از روترهای DSL که امروزه استفاده میشوند، از NAT استفاده میکنند. ایدهی پشت NAT ساده است. بسیاری از خانوادهها بیش از یک کامپیوتر متّصل به اینترنت دارند، امّا حساب اینترنتی آنها تنها یک آدرس IP عمومی دارد. این آدرس IP مانند شمارهی تلفن اینترنتی است و میتواند از هر نقطه از جهان قابل دسترسی باشد. آدرس IP عمومی به روتر اختصاص داده میشود. با استفاده از NAT، دادههای ورودی باید قبل از اینکه به کامپیوترهای محلی مقصد برسند، از روتر عبور کنند.

NAT روتر، داده های ورودی را به یک آدرس IP خاص که به طور انحصاری در شبکهی محلی استفاده میشود ترجمه می کند. IP های خصوصی کاملا انحصاری اند و نمی توان از خارج به طور مستقیم به آنها دسترسی داشت. این IP ها در واقع چندین بار توسط میلیونها شبکهی محلی در سراسر جهان استفاده میشوند.

برای مثال، درخواست یکی از کامپیوترهای محلی برای بازدید از یک وبسایت در اینترنت را در نظر بگیرید. در ابتدا NAT روتر، IP محلی کامپیوتر درخواست کننده را به IP عمومی ترجمه می کند. در همین زمان، اطلاعات محلی IP درخواست کننده را در خود ذخیره میکند تا بتواند در زمان دریافت پاسخ، کامپیوتر درخواست کننده را شناسایی کند. زمانی که وب سرور پاسخ دهد، اطلاعات را به IP عمومی روتر ارسال میکند که در این زمان NAT، اطلاعات محلی IP منبع را فراخوانی کرده و اطلاعات دریافتی را به کامپیوتر مورد نظر ارسال میکند.

NAT روترها یک مزیت بزرگ برای ما دارند، کامپیوترهایی که پشت NAT هستند، میتوانند به هر چیزی در خارج از شبکه دسترسی داشته باشند، امّا هیچ چیز از بیرون نمیتواند مستقیماً به یک کامپیوتر که پشت NAT قرار دارد متصل شود، مگر اینکه NAT روتر، برای انتقال یک پروتکل به کامپیوتری خاص، پیکربندی شده باشد. به این ترتیبNAT میتواند نقش یک فایروال قدرتمند را داشته باشد، در حالی که واقعیت این است که NAT از نقطه نظر فنی فایروال محسوب نمی شود.

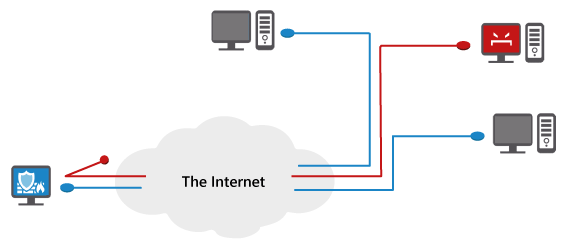

فایروال نرم افزاری

فایروال نرم افزاری روی کامپیوترهای محلی نصب و اجرا میشود، اما عملکرد آن مشابه نوع سخت افزاری است. آن ها دادهی های ورودی از شبکه به سیستم را بازرسی کرده و بر اساس قوانین پیکربندی شده، تصمیم به مجاز کردن یا مسدود کردن آنها میگیرند.

مزایا و معایب فایروال نرم افزاری

یکی از بزرگترین مزیت های نوع نرم افزاری این است که معمولاً به گرانی انواع سخت افزاری نیست. فایروال نرم افزاری میتواند علاوه بر ترافیک شبکه، رفتار برنامه ها را نیز تجزیه و تحلیل کند. این بدان معناست که میتواند با انعطاف بسیار بیشتری نسبت به نوع سخت افزاری تصمیم گیری کند. برای مثال، برای اجرای یک برنامه معتبر و مطمئن، نیاز نیست که هر بار هنگام استفاده از آن اخطاری نمایش داده شود، حتی اگر برخی از قوانینِ پیکربندی شده را نقض کند. فایروال نرم افزاری میتواند منابع مطمئن را شناسایی کرده و برای آنها استثنا قائل شود.

فایروال نرمافزاری خوب آن است که تقریباً هیچ پیام هشداری نشان ندهد، مگر اینکه مشخص شود یک حملهی واقعی در کار بوده و برنامهی مخربی در تلاش برای دسترسی به کامپیوتر شما است. بیش از حد بودن هشدارها خوب نیست، زیرا کاربر را نسبت به هشدارها بی تفاوت میکند و تنها منابع سیستم تلف می شود. زیرا حتی زمانی که یک تهدید واقعی شناسایی می شود، کاربران مطابق عادت آن ها را نادیده می گیرند و فرآیند مربوطه را بصورت دستی مجاز می کنند.

همچنین فایروالهای نرم افزاری همیشه به طور محلی در دسترس بوده و برای تشخیص اقدامات بیضرر و برنامه های معتبر، نسبتا هوشمند هستند و نیاز به پیکربندی قوانین جدید توسط شما ندارند.

چه زمانی به یک فایروال نرم افزاری نیاز دارید؟

حقیقت این است که اگر برای اتصال به اینترنت از یک مودم DSL خانگی استفاده می کنید، پشت NAT هستید و بهتر است پول خود را پسانداز کرده و آن را برای یک فایروال نرم افزاری خرج نکنید. یک آنتی ویروس قابل اعتماد با نرخ شناسایی عالی و رفتارشناسی قدرتمند، تمام چیزی است که به آن نیاز دارید. اما اگر کامپیوتری دارید که اغلب به شبکه های عمومی متصل میشوید، داشتن یک فایروال نرم افزاری بسیار ارزشمند است.

شبکه های بیسیم همگانی مانند آنچه در کافیشاپ ها و یا هتل ها است، می تواند بسیار خطرناک باشد. هنگامی که به آنها متصل میشوید، هر کامپیوتر دیگری در این شبکه، میتواند به کامپیوتر شما متصل شود و اطلاعات شما را سرقت کند. یک فایروال نرم افزاری میتواند با مسدود سازی راه های ارتباطی، میزان موفقیت چنین حملاتی را کاهش دهد.

تصورات غلط درباره فایروال های نرم افزاری

- فایروال میتواند بدافزارها را شناسایی و مسدود کند:

هدف اصلی فایروال نرمافزاری، پوشش نقاط ورودی سیستم است که هکرها می توانند از آنها برای نفوذ به کامپیوتر استفاده کنند. فایروالهای نرمافزاری برای شناسایی بدافزارها ساخته نمی شوند. هنگامی که بدافزار فعالی در کامپیوتر وجود داشته باشد، دیگر خیلی دیر شده است. چرا که اگر بدافزار موفق به اجرا شود، احتمال زیاد میتواند فایروال را غیر فعال کرده و تنظیمات سیستم را دستکاری کند. این بدان معنا نیست که فایروال ها بی فایده هستند، آنها صرفا برای شناسایی و مسدود کردن بدافزارها طراحی نشده اند. وظیفه آن ها کنترل ترافیک ورودی و خروجی است. شناسایی بدافزارها، وظیفه آنتی ویروس و ضد بدافزار است.

- فایروال ها همواره دارای تکنولوژی HIPS هستند:

در زمانی نه چندان دور، تمامی فایروال های نرم افزاری دقیقاً همان کاری را که کاربران انتظار داشتند انجام میدادند: کنترل و فیلتر ترافیک شبکه. اما امروزه این مورد تنها یک تعریف کلاسیک از آن هاست.

از آنجایی که تکنولوژی فایروال دیگر چیز جدیدی برای ارائه نداشت و تمامی شرکت ها سطح مشابه ای از کیفیت را ارائه میدادند، تولید کنندگان شروع به افزودن ویژگی های جدید و تا حدودی به درد نخور به محصولات خود کردند، مانند نظارت بر تمامی تغییرات سیستم عامل و یا شناسایی کدهای غیر استاندارد و ناسازگار اجرا شده توسط برنامه ها و هزاران چیز مشکوک دیگر که زیر مجموعه تکنولوژی HIPS قرار داشت.

مشکل بزرگ آن ها، ظرفیت شناسایی پایین، مبهم و بیشتر اوقات اشتباه بود. آنها تقریبا هنگام اجرای هر فرآیندی هشداری نمایش می دادند که 99.9% از این هشدارها مخرب نبودند. همانطور که قبلا هم اشاره کردیم، چنین هشدارهایی آزاردهنده و حتی خطرناک هستند زیرا کاربران را نسبت به اهمیت هشدارها بی تفاوت می کند.

تکنولوژی HIPS مناسب کاربران متخصص است که می توانند هشدارهای تولید شده را تحلیل کرده و بهره گیری های لازم را برای بالا بردن هرچه بیشتر سطح امنیت بکنند. با اینحال، همچنان تکنولوژی HIPS برای کاربران بسیار مفید است. با توجه به آنچه که سیستم رفتارشناسی آنتی ویروس ها و ضد بدافزارها از HIPS وام گرفته اند، هشدارهای کاذب آنتی ویروس ها بسیار کمتر شده، و در مقابل نرخ شناسایی آن ها خصوصا در موارد Zero-Day افزایش قابل قبولی داشته است.

روز خوب و حفاظت شده ای داشته باشید!

برگرفته از:

بدون نظر