باج افزار Zeppelin یکی از اعضای خانواده باج افزاری VegaLocker است که از نقطه نظر فنی، شباهت های زیادی نیز به باج افزار Buran دارد. این باج افزار از طریق یک سرویس RaaS ارائه می شود و معمولا توسط حملات فیشینگ، توزیع می گردد. باج افزار Zeppelin از اخاذی دو مرحله ای استفاده می کند، یعنی مستقل از رمزگذاری اطلاعات، یک نسخه از آن ها را سرقت کرده و قربانی را تهدید به فروش آن ها در دارک وب می کند.

معرفی باج افزار Zeppelin

باج افزار Zeppelin برای اولین بار در ماه نوامبر سال 2019 مشاهده و شناسایی شد و پس از وقفه ای کوتاه، دوباره بازگشته است. بر اساس گزارش BleepingComputer، توسعه دهندگان باج افزار Zeppelin پس از وقفه ای موقت، شروع به انتشار نسخه های جدید این باج افزار به صورت گسترده کرده اند.

همانطور که اشاره شد، باج افزار Zeppelin یکی از اعضای خانواده باج افزاری VegaLocker است. با اینحال برخلاف باج افزار Vega که بیشتر کشورهای روسیه و اروپای شرقی را مورد هدف قرار داد، باج افزار Zeppelin علاقه بیشتری به اهداف موجود در ایالات متحده آمریکا، اروپا و البته آسیا دارد.

با توجه به اینکه این باج افزار توسط سرویس های RaaS ارائه می شود، هر شخص یا گروهی می تواند آن را در انجمن های هَک روسی خریداری کرده و اقدام به انتشار نسخه شخصی سازی خود بکند. این روش اجازه می دهد تا افراد کاملا عادی که دانشی هم در خصوص امنیت و هک ندارند، تبدیل به مجرمان سایبری شده و گونه های متفاوتی از این باج افزار را تولید و اهداف خود را آلوده کنند.

باج افزار Zeppelin چگونه کار می کند؟

باج افزار Zeppelin از روش های متفاوتی به شبکه و کامپیوتر قربانی نفوذ می کند. یکی از حملاتی که این باج افزار بسیار به آن متکی است، حمله drive_by_download است. در این حملات، بدافزار مورد نظر در یک وبسایت پر بازدید جاسازی شده و پس از بازدید کاربر، بدون دخالت قربانی و با استفاده از آسیب پذیری های امنیتی موجود در سیستم، به کامپیوتر قربانی نفوذ می کند.

گزارش های دیگری حاکی از نفوذ باج افزار Zeppelin از طریق ایمیل های فیشینگ (پیوست های آلوده به باج افزار) و همچنین ابزارهای مدیریت ریموت شبکه نیز وجود دارد.

پس از نفوذ به سیستم و شبکه، باج افزار Zeppelin خود را در یک فولدر موقت با نام zeppelin نصب کرده و در سراسر دستگاه آلوده پخش می شود. سپس شروع به رمزگذاری فایل ها و اطلاعات می کند. با اینکه هکر می تواند تعیین کند چه نوع فایل هایی رمزگذاری شوند، اما به طور پیش فرض دایرکتوری های سیستم عامل ویندوز، مرورگر ها، فایل های بوت سیستم و فایل های شخصی کاربر را به طوری که عملکرد سیستم دچار مشکل نشود، رمزگذاری می کند.

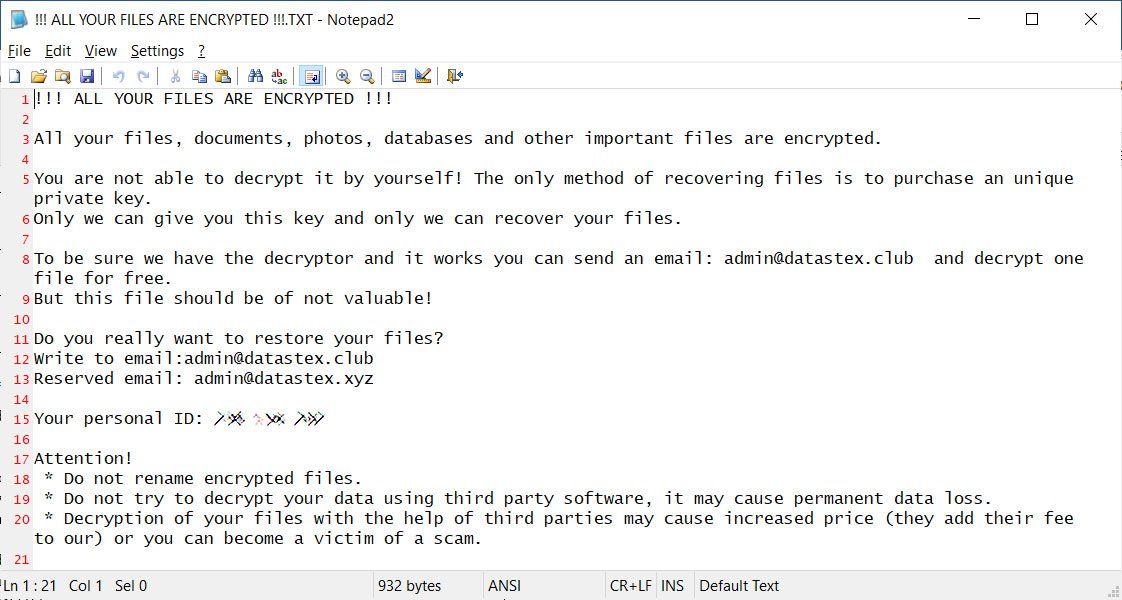

پس از تکمیل رمزگذاری، فایل متنی باج افزار بارگذاری می شود که به قربانیان اطلاع می دهد مورد حمله قرار گرفته اند و برای بازگردانی اطلاعات، باید مبلغی باج پرداخت شود. محتویات موجود در فایل متنی، متناسب با هدف مورد نظر، می تواند متفاوت باشد. همچنین برای تشویق قربانی به پرداخت باج و جلب اعتماد، یکی از فایل های قفل شده بصورت رایگان توسط هکر رمزگشایی می شود و در اختیار قربانی قرار می گیرد.

پس از آلوده شدن به باج افزار Zeppelin چه می توان کرد؟

بر اساس گزارش های BleepingComputer، متاسفانه هنوز ابزار رمزگشایی برای این نوع باج افزار از سمت شرکت های امنیتی منتشر نشده است. بنابراین، در صورت آلوده شدن به این باج افزار، تنها دو راه حل وجود دارد: پرداخت باج یا بازگردانی اطلاعات از طریق فایل های پشتیبان و بکاپ

متخصصان گزارش داده اند که در برخی موارد، بسیاری از فایل ها بصورت ناقص رمزگذاری شده اند که احتمالا یک باگ و یا یک ویژگی عمدی برای غیر قابل استفاده شدن همیشگی فایل ها باشد. در بعضی از موارد اخیر، داده ها حتی رمزگذاری هم نشده و تنها به سرقت رفته بودند. در صورت پرداخت نشدن باج توسط قربانی، اطلاعات او در دارک وب به فروش گذاشته می شود.

در موارد خاصی نیز می توانید با کمک ابزارهای ریکاوری دیسک و شرکت های معتبر فعال در این حوزه، بخشی از اطلاعات از دست رفته خود را ریکاوری کنید.

چگونه از حملات باج افزار Zeppelin جلوگیری کنیم؟

از آنجایی که حملات باج افزاری اغلب از طریق حملات مهندسی اجتماعی توزیع می شوند، جلوگیری از آن ها برای کاربران عادی و سهل انگار می تواند به یک چالش تبدیل شود. با این حال باج افزارها معمولاً مدتی پس از نفوذ در سیستم باقی می مانند و در کمین هستند تا فایل های حساس و مهم را برای سرقت یا رمزگذاری پیدا کنند. اجرای باج افزار معمولا در پایان حمله رخ می دهد. بنابراین اگر بتوان حملات باج افزاری را قبل از اجرا شناسایی و مسدود کرد، می توان خسارت و آسیب طولانی مدت آن را به میزان قابل توجهی کاهش داد.

جهت جلوگیری از حملات باج افزاری مانند Zeppelin، اقدامات زیر را در نظر بگیرید:

- استفاده از نرم افزارهای امنیتی معتبر و پیکربندی صحیح و سختگیرانه آن ها

- نصب بروزرسانی های امنیتی سیستم عامل و نرم افزارها به صورت مرتب و پیوسته

- تفکیک ایمن شبکه سازمان و جداسازی سیستم عامل ها و پلتفرم های منسوخ شده (در سازمان ها)

- پیکربندی صحیح و مانیتورینگ سرویس های مدیریت از راه دور

- تنظیم پالیسی های سختگیرانه و حساب شده و کاهش سطح دسترسی کاربران غیر مجاز به منابع مهم سیستم و شبکه

- مانیتورینگ لحظه ای فعالیت های شبکه و کامپیوتر، جهت تشخیص سریع تر فعالیت های مشکوک

- استفاده از قابلیت MFA (احراز هویت چند مرحله ای) بر روی حساب های کاربری

جهت کاهش سطح خسارت ناشی از باج افزار Zeppelin، اقدامات زیر را در نظر داشته باشید:

- اطلاعات مهم، بصورت پیوسته و در لحظه، بر روی چند منبع مختلف بکاپ گیری شود.

- حداقل یک نسخه بکاپ بصورت آفلاین و جدا از شبکه و کامپیوتر نگهداری شود.

- سیستم های بکاپ گیری و پلن های مدیریت بحران مورد آزمایش قرار گیرند، تا اطمینان حاصل شود که داده ها در صورت نیاز، به سرعت بازیابی می شوند. (در سازمان ها)

- سیستم آلوده سریعا از شبکه قطع شده و قرنطینه شود تا دیگر سیستم ها و اطلاعات موجود در دیسک های اکسترنال، آلوده نشوند.

- نام های کاربری و پسوردهایی که ممکن است لو رفته و به سرقت رفته باشد، به سرعت تعویض گردد.

روز خوب و بدون باج افزاری داشته باشید!

برگرفته از:

What is Zeppelin Ransomware? Steps to Prepare, Respond, and Prevent Infection

بدون نظر