در مقاله قبلی از مجموعه حذف بدافزار، به بررسی حذف دستی بدافزارها و اصول اولیه شناسایی آن ها پرداختیم. در این مقاله میخواهیم نگاه دقیقتری به یکی از انواع دیگر بدافزارها یعنی باج افزار داشته باشیم و مرحله به مرحله حذف باج افزار بصورت دستی را توضیح دهیم.

باج افزارها را میتوان به دو دسته Screen Locker و File encryptor تقسیم بندی کرد.

Screen Locker ها معمولاً فقط باعث میشوند به سیستم عامل دسترسی نداشته باشید. آن ها در ازای باز کردن قفل سیستم، از شما باج میگیرند ولی به کامپیوتر شما آسیب جدی نمی رسانند. یکی از شیوه های محبوب در این نوع باج افزارها این است که، تظاهر میکنند مجری قانون هستند و فعالیت های غیرقانونی شما را کشف کردهاند. بازیابی سیستم از چنین حملاتی هرچند در ظاهر مشکل، اما معمولا در عمل خیلی راحت است و میتوانید کنترل سیستم خود را باز پس بگیرید.

File encryptor ها اما فایلهای شخصی یا کل هارد درایو شما را رمزنگاری کرده و در نتیجه تا زمانی که باج پرداخت نشود، اجازه نمیدهند کاربر به اطلاعاتش دسترسی پیدا کند. البته همهی این نوع باج افزارها از الگوریتمهای رمزنگاری قوی استفاده نمیکنند، بنابراین در بعضی از موارد، کاربر میتواند بدون نیاز به پرداخت باج اطلاعات خود را باز پس گیرد.

در این مطلب می خواهیم روی نوع رایج تر باج افزارهای File encryptor تمرکز کنیم. خانواده های باج افزاری به طور پیوسته در حال تغییر و تکامل هستند و میخواهیم روش حذف باج افزار Xorist که یکی از اعضای قدیمی و ثابت شده خانواده های باج افزاری است را نشان دهیم.

اگر به باج افزار آلوده شدیم چه کار کنیم؟

یکی از کابوس های همه کاربران و مدیران سیستم، آلوده شدن با باج افزار است. خیره به صفحه نمایش در حال خواندن پیغامی هستند که در آن گفته شده برای باز پسگیری فایلها، باید هزاران دلار باج پرداخت کنید.

اما در این مواقع چه کار باید کرد؟ اول از همه وحشت نکنید. درست است که باج افزارها ممکن است محدودیت زمانی داشته باشند، اما عجولانه رفتار کردن، ممکن است فرآیند بازگردانی فایل ها را دشوارتر کند.

مرحله ۱: کامپیوتر های آلوده شده را شناسایی کنید.

ابتدا باید بررسی کنید کدام کامپیوتر یا کامپیوترهای موجود در شبکه آلوده شدهاند. این مرحله اهمیت بسیار زیادی دارد و باید بلافاصله پس از اطلاع از آلودگی به باج افزار انجام شود. معمولاً با بررسی مالک فایل متنی باج افزار (ransom note) در شبکه، می توانید کامپیوتر آلوده ای که باج افزار بر روی آن اجرا شده است را بیابید. وقتی کامپیوترهای آلوده را پیدا کردید، به سرعت آن ها را از شبکه خارج کنید تا باج افزار به سایر کامپیوتر ها سرایت نکند.

مرحله ۲: بررسی کنید فایل اجرایی باج افزار هنوز در سیستم موجود است یا خیر.

در وهله دوم، وقتی سیستمهای آلوده را از شبکه جدا کردید، باید بررسی کنید فایل اجرایی باج افزار هنوز در حال اجراست و آیا در سیستم وجود دارد یا خیر. اگر پاسخ مثبت است، بهترین کار این است که یک رونوشت از حافظه (Memory process dump) بگیرید و پیش از پاکسازی سیستم، از فایل اجرایی باج افزار یک عدد کپی تهیه کنید.

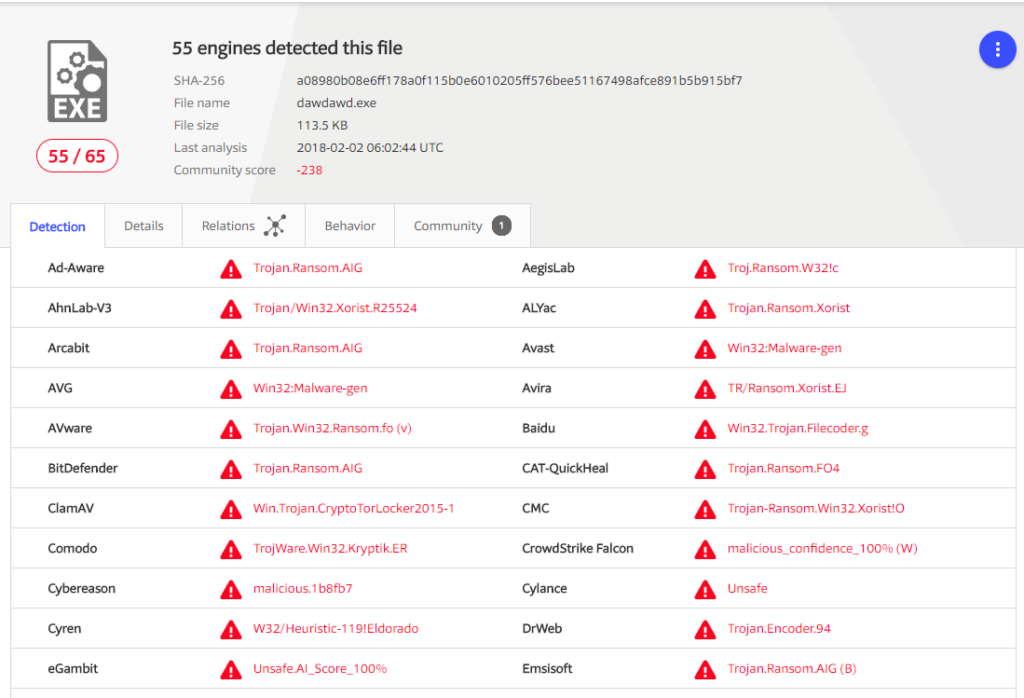

این کار ضرورتی ندارد اما حائز اهمیت است، چرا که امکان دارد باج افزاری که کامپیوتر شما را آلوده کرده، هنوز در مرحلهی تحلیل و بررسی متخصصان قرار داشته باشد و این نمونه می تواند بسیار به آنها کمک کند. معمولاً توصیه می شود بدافزار ها و فایل های مخرب را در سرویسی به نام VirusTotal آپلود کنید. این سرویس با کمک آنتی ویروس ها و ابزارهای امنیتیِ بیش از ۶۰ شرکت فعال در این حوزه، میتواند اطلاعات بسیار مفیدی در خصوص بدافزار مربوطه به شما ارائه کند.

مرحله ۳: بررسی کنید با چه نوع باج افزاری سروکار دارید.

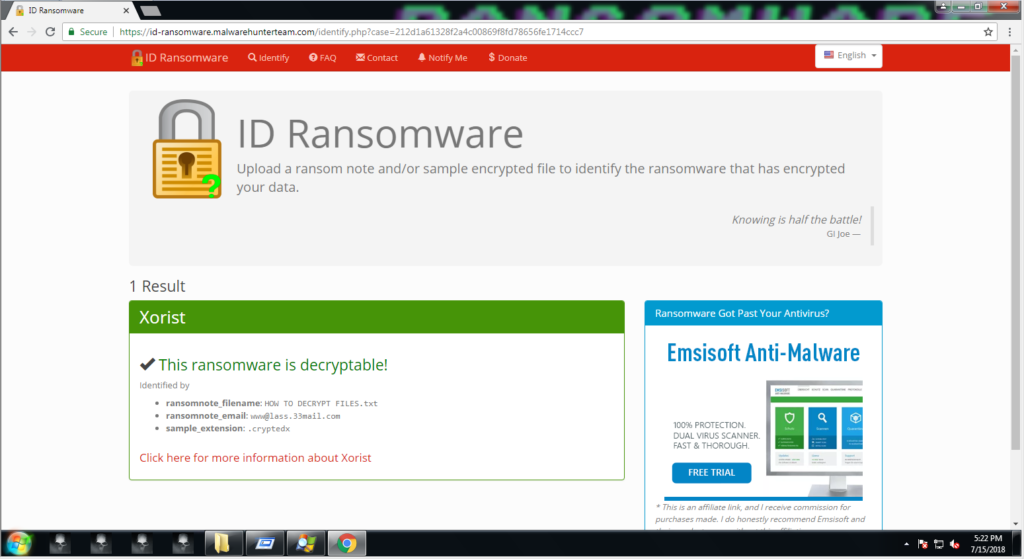

در مرحله سوم، نسخه ای از فایل متنی باج افزار (ransom note) و یک نمونه از فایل های رمزنگاری شده را در ID-Ransomware آپلود کنید. IDR یک سرویس رایگان معتبر است که طراحی شده تا باج افزارهای مختلف را بر اساس سرنخ هایی که در فایل های رمزنگاری شده و فایل متنی باج افزار وجود دارد، شناسایی کند. وقتی متوجه شدید با چه نوع باج افزاری سروکار دارید، بسیار راحت تر میتوانید بررسی کنید که آیا ابزاری برای رمزگشایی این باج افزار وجود دارد یا خیر و اینکه چه اطلاعاتی دربارهی نحوه آلوده شدن قربانیان این باج افزار موجود است.

مرحله ۴: حذف باج افزار

در نهایت باید کامپیوتر آلوده خود را از طریق همان روشی که در مطلب حذف دستی بدافزارها توضیح دادیم، پاکسازی کنید. در مثال زیر مراحل حذف باج افزار را بصورت گام به گام توضیح می دهیم:

حذف باج افزار Xorist بصورت مرحله به مرحله

حذف دستی در اکثر مواقع ضروری نیست. باج افزارها معمولا بعد از این که فایل ها را قفل کردند و یادداشت مربوط به درخواست باج را نمایش دادند، به طور خودکار خودشان را حذف میکنند. با این وجود، بعضی باج افزارها خود را در مسیر (Startups) قرار می دهند تا اطلاعات جدیدی را که قبلا قفل نشده، قفل کنند. بعضی از انواع باج افزارها نیز با بدافزارهای دیگری همراه هستند که میتوانند آسیب های بیشتری به سیستم وارد کنند.

با توجه به این که باج افزارها به طور مداوم در حال تکامل هستند، ما تصمیم گرفتیم با یکی از خانوادههای قدیمی آنها پیش برویم که هنوز استفاده میشود و با وجود گذشت سالها از انتشار اولیهاش، همچنان تعداد قابل توجهای از حملات باج افزاری با استفاده از این باج افزار انجام میگیرد:

اگرچه قطعاً باج افزارهای پیشرفته تری در دنیا وجود دارند، ولی اکثر آن ها به اندازهی Xorist تداوم و بقا نداشتهاند.

Xorist یک کیت ساخت باج افزار است که حتی تازه واردها هم با کمک آن میتوانند باج افزار تولید کنند. مواردی مانند تصاویر پس زمینه، فایل متنی باج افزار، تعیین پسوند فایلهایی که قرار است مورد حمله قرار بگیرند و غیره، همگی از طریق این ابزار قابل پیکربندی هستند. ما از میان دهها هزار گونه Xorist گونهای را به صورت تصادفی انتخاب کردیم.

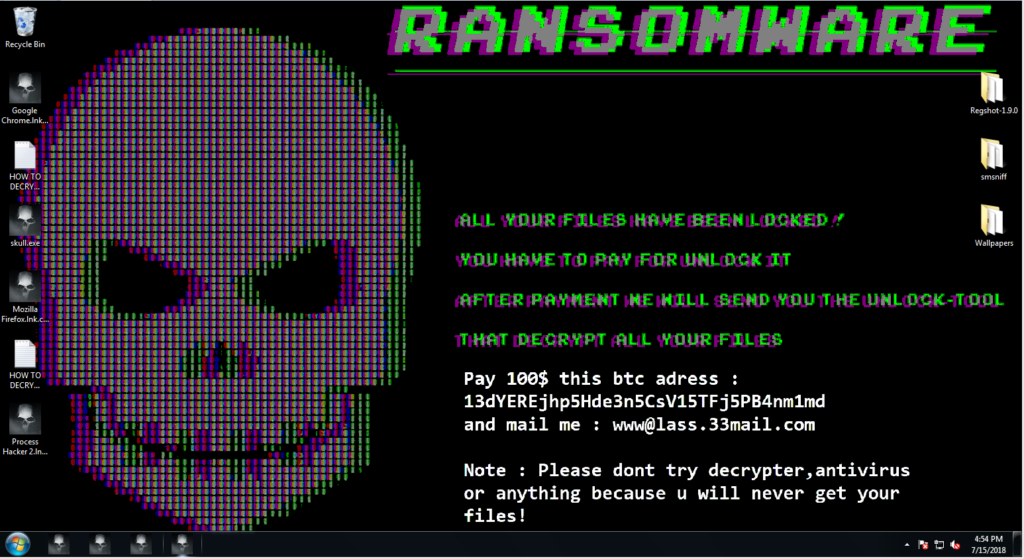

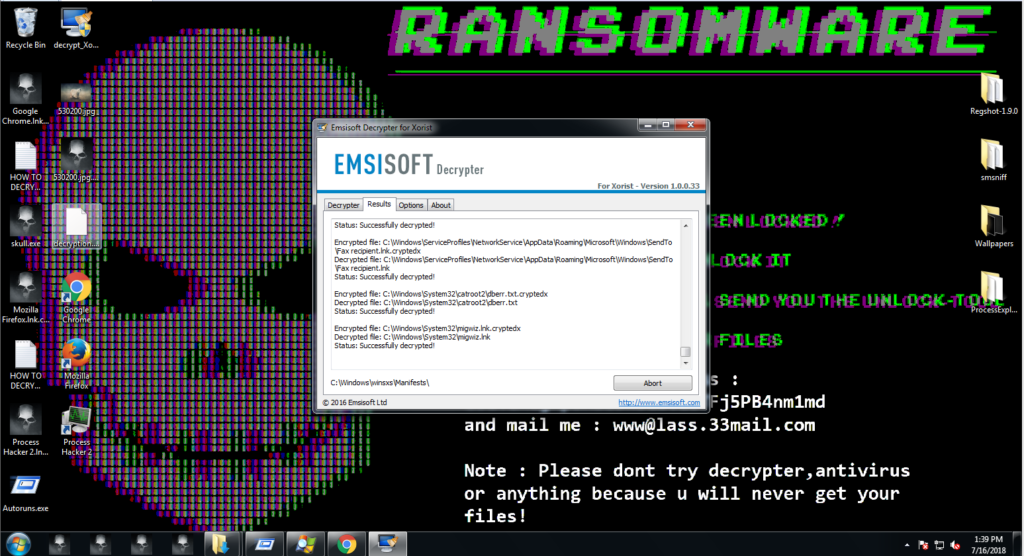

وقتی برای اولین بار به یک سیستم آلوده به این باج افزار نگاه میکنید، متوجه میشوید که تصویر پس زمینهی دسکتاپ تغییر کرده و یک یادداشت ترسناک روی آن قرار دارد و آیکون همه برنامهها به صورت جمجمه درآمده است.

قبل از هر چیز ابتدا با استفاده از ابزارهای Process Explorer یا Process Hacker باید ببینیم باج افزار یا سایر بدافزارها هنوز در حال اجرا هستند یا خیر. در مثال ما، باج افزار بعد از اعمال تغییرات بسته میشود و هیچ بدافزار دیگری هم وجود ندارد. اما اگر فرآیندهایی پیدا کردید که شبیه بدافزار بودند، قبل از این که آن ها را ببندید، حتماً یک رونوشت از وضعیت فعلی رَم دستگاه تهیه کنید.

برای انجام این کار کافی است در Process Hacker روی آن فرآیند مشکوک کلیک راست کرده و گزینهی Create dump file را انتخاب یا از طریق Process Explorer روی گزینه Create Dump/Create Full Dump کلیک کنید. (نحوه کار با ابزارهای معرفی شده در این مطلب، در مقاله حذف دستی بدافزارها توضیح داده شده است.)

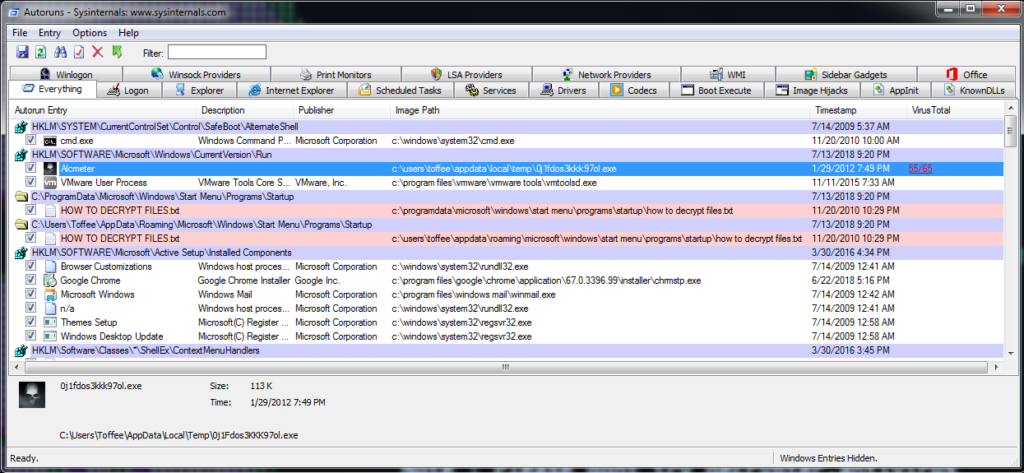

اکنون میخواهیم با استفاده از ابزار Autoruns نقاط بارگذاری را پیدا کنیم و متوجه شویم که هر برنامه چگونه در هنگام راه اندازی سیستم اجرا میشود. بعد از این که Autoruns را باز کردیم، در کلید رجیستری Run ردیفی مشابه همان آیکن جمجمه، که بر روی فایل های قفل شده نیز دیده بودیم، مشاهده میشود. با بررسی محل فایل که در بخش temp است و همچنین اسکن آن به وسیلهی VirusTotal (با کلیک راست و انتخاب گزینهی Submit to VirusTotal)، میتوانیم بررسی کنیم که این فایل، همان فایل باجافزار است یا خیر.

نکتهای که باید در مورد اسکن فایل با VirusTotal در نظر داشته باشید این است که این اسکنرها گاهی اوقات هشدار غلط (False positive) صادر می کنند. بنابراین اگر یک فایل تنها در یک یا دو مورد از اسکنرها شناسایی شده بود، اما در سایر اسکنرها سالم به نظر میرسید، لزوما مخرب نیست. در آن صورت بهتر است فایل را برای ما ارسال کنید تا بتوانیم دقیق تر آن را بررسی کنیم.

با این حال، در این مورد با توجه به تعداد موارد شناسایی شده (در کنار آیکن برنامهها و همچنین موقعیت مشکوک فایل) میتوانیم مطمئن باشیم که این فایل مخرب بوده و منبع آلودگی است. پس میتوانیم با کلیک راست بر روی ردیف مربوطه و انتخاب گزینهی Delete فایل را حذف یا با برداشتن تیکی که جلوی این گزینه وجود دارد، آن را غیرفعال کنیم.

در حالت کلی هرگاه با باج افزارها طرف هستید، بهتر است از همه فایلهای اجرایی باج افزار که پیدا میکنید یک کپی بگیرید و آن ها را درون یک پوشه بصورت فشرده نگه داری کنید. علت این امر آن است که وقتی با خانواده جدیدی از باج افزارها سروکار دارید، شرکت هایی مثل ما که به قربانیان کمک میکنند، برای عملیات مهندسی معکوس و جستجو به دنبال نقایص کد، به فایل اجرایی باج افزاری که اطلاعات کاربر را قفل کرده نیاز دارند.

در این صورت ما می توانیم با بررسی نقایص این باج افزار، یک ابزار کارآمد برای بازگردانی فایل های رمزنگاری شده تولید کنیم. اگر فایل اجرایی باج افزار توسط قربانی حذف شود، انجام این کار فوق العاده سخت تر خواهد شد.

بعد از این که (Startups) را از کار انداختیم، فایل متنی باج افزار و یک نمونه فایل رمزنگاری شده را در ID-Ransomware آپلود میکنیم. این فرآیند بسیار ساده است و اکثر کاربران به راحتی میتوانند با دنبال کردن مراحلی که در این سایت وجود دارد، آن را انجام دهند.

ID-Ransomware به خوبی باج افزارها را برای ما شناسایی کرده و خودش میداند که چه ابزاری برای برگرداندن فایل های ما مناسب است.

هنگام استفاده از ابزارهای رمزگشا به خاطر داشته باشید که این ابزارها بی نقص نیستند. کُد بسیاری از باج افزارها با بی دقتی نوشته شده است. بعضی از آن ها به نحوی به قسمت های رمزگذاری شده فایل آسیب میزنند، که دیگر به هیچ روشی نمیتوان آن بخشها را بازیابی کرد. بهترین کار این است که اطلاعات مربوط به هر ابزار رمزگشا را از صفحهی رسمی آن مطالعه کنید تا ببینید چنین محدودیتهایی وجود دارد یا خیر، و چگونه میتوانید به درستی از این ابزارها کمک بگیرید.

بعضی از ابزارهای رمزگشا، از جمله بعضی ابزارهای خود ما، به یک جفت فایل متناظر (فایل قفل شده و نمونهی قفل نشدهی آن) نیاز دارند. بسیاری از قربانیان اغلب نمیدانند که چگونه باید این فایلهای متناظر را به دست بیاورند و فکر میکنند پیدا کردن این فایل ها غیر ممکن است. اما با راهنماییهای زیر، معمولا در حداقل زمان میتوانید جفت متناظر فایلهای خود را پیدا کنید:

- اگر فایلی در پوشهی Downloads وجود دارد، آن را دوباره دانلود کنید.

- اگر فایلی از فایل های استاندارد سیستم عامل ویندوز قفل شده، مثلا Wallpaper پیشفرض سیستم عامل، میتوانید آن ها را از یک سیستم دیگر که مجهز به همان نسخه از ویندوز باشد کپی کنید.

- پوشه ایمیل ها را بررسی کنید تا در صورت قفل شدن فایل هایی که برای دوستان و اقوام ارسال کرده بودید، بتوانید آن ها را از بخش پیغامهای ارسالی مجدداً دریافت کنید.

ابزارهای رمزگشا برای انجام محاسبات تعیین کلیدهای صحیح رمزگشایی، به زمان مقتضی نیاز دارند. پس لطفاً صبور باشید تا کار ابزار رمزگشا تمام شود.

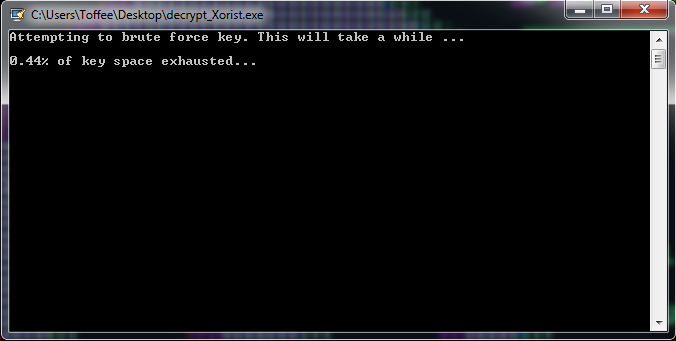

بعد از این که ابزار رمزگشا Xorist را دانلود و آن را به همراه جفت فایل های متناظر آن (فایل رمز شده و نمونهی رمز نشدهی همان فایل) اجرا کردیم، عملیات برای بازگردانی فایل ها آغاز میشود:

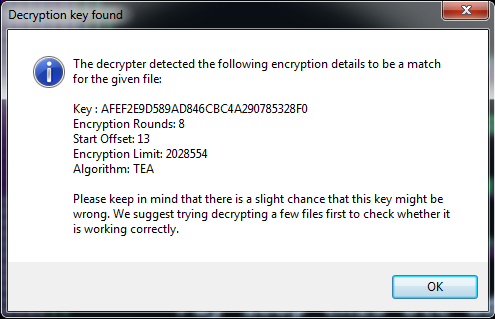

وقتی کار تمام شد، ابزار رمزگشا نتیجهی عملیات خود را به ما نشان میدهد:

بعد از کلیک بر روی OK و آغاز فرآیند رمزگشایی، فایلها برگردانده میشود:

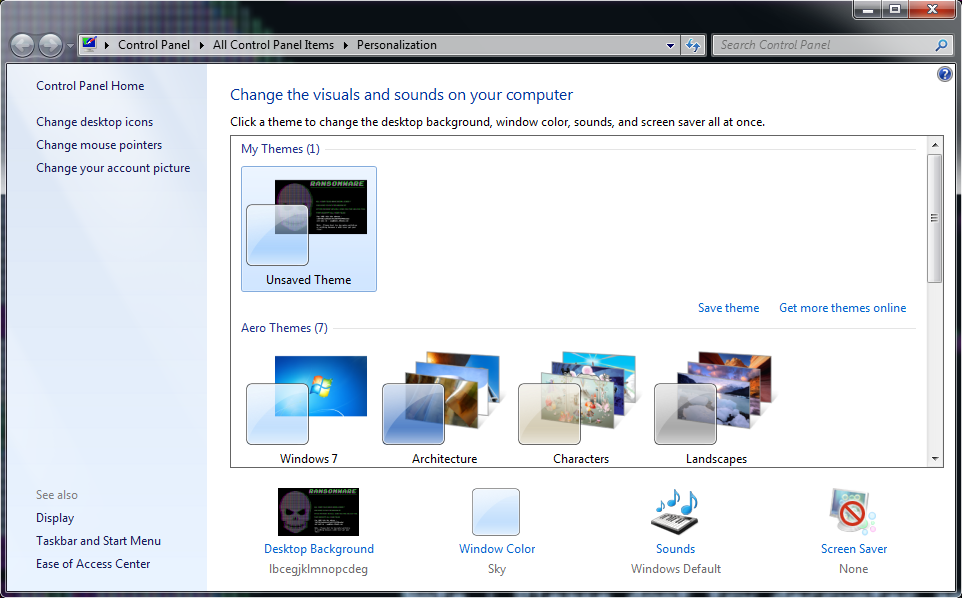

بعضی از باج افزارها به چند مرحله دیگر هم نیاز دارند. اول از همه لازم است Wallpaper را حذف کنید. انجام این کار خیلی راحت است. کافی است روی دسکتاپ کلیک راست کرده و گزینهی Personalise را انتخاب نمایید. سپس عکس پس زمینه مورد نظر خود را تنظیم کنید:

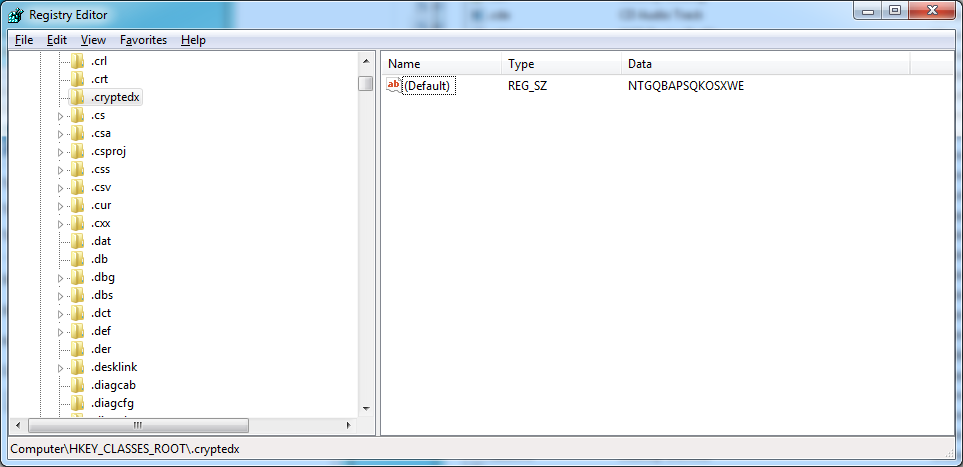

در مثال ما، باج افزار پسوند فایل خود را (cryptedx) ثبت کرده و آن را با فایل اجرایی خودش، پیوند داده است. به همین خاطر آیکن همه فایل های رمزنگاری شده به شکل جمجمه درآمده است. حذف این آیکن ها کمی دشوارتر بوده و مستلزم استفاده از Windows Registry Editor می باشد.

کافی است دکمههای Win + R را فشار داده و عبارت regedit.exe را تایپ کنید و کلید Enter را بفشارید تا برنامهی Windows Registry Editor باز شود.

حالا به کلید اصلی HKEY_CLASSES_ROOT بروید. این کلید رجیستری حاوی همهی ارتباطاتی است که بین پسوند فایل ها و اپلیکیشن های مربوط به آن ها قرار دارد. اکنون وارد کلید cryptedx شوید. آنچه در این بخش مشاهده میکنید شبیه تصویر زیر است:

تنظیم پسوند فایل ها، اساسا به دو روش در رجیستری قابل انجام است. یا اطلاعات مربوط به این که این پسوند مربوط به چه اپلیکیشنی است، به طور مستقیم در داخل کلید رجیستری پسوندِ فایل ذخیره شده، یا این اطلاعات به طور جداگانه در مسیری ذخیره شده و پسوند فایل صرفا به آن مسیر وصل شده است.

برای اینکه دریابید در کدام وضعیت قرار دارید، باید ببینید خود کلید رجیستری پسوند فایل، زیر شاخه ای دارد یا خیر. در مثال ما زیر شاخه ای وجود ندارد، چون فلشی در کنار این گزینه دیده نمیشود. بنابراین از مقدار “NTGQBAPSQKOSXWE” کپی گرفته و کلید رجیستری مذکور را حذف میکنیم.

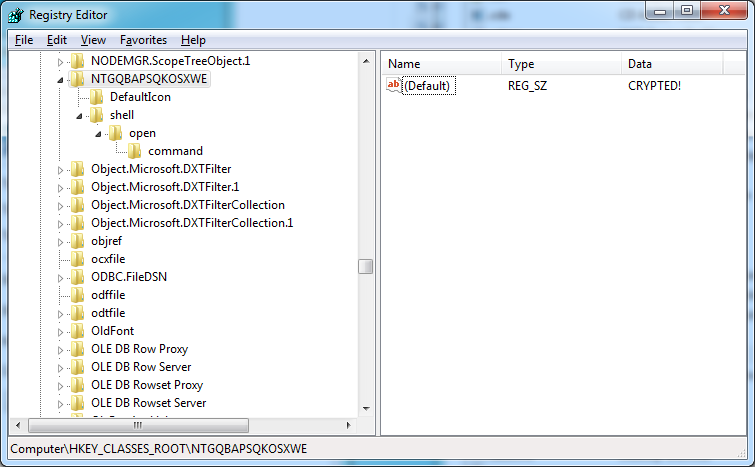

حالا کلید رجیستری “NTGQBAPSQKOSXWE” را بررسی میکنیم. این همان کلیدی است که مشخص میکند چه اپلیکیشنی اجرا شود:

با حذف این کلید، پسوندی که توسط بدافزار اضافه شده بود به طور کامل حذف میشود.

در قدم آخر باید بخش های دیگر سیستم را هم پاکسازی کنیم. اکثر ابزارهای رمزگشا فایل متنی باج افزار را به همراه فایلهای قفل شده، بنا بر احتیاط نگه میدارند. چرا که داشتن یک پشتیبان رمزنگاری شده بهتر از این است که اصلا هیچ پشتیبانی نداشته باشید. اما بعد از این که با موفقیت توانستید همه فایل های خود را بازگردانی کنید و مطمئن شدید که فایل ها آسیبی ندیدهاند، میتوانید کپی های رمزنگاری شده آن ها را حذف کنید.

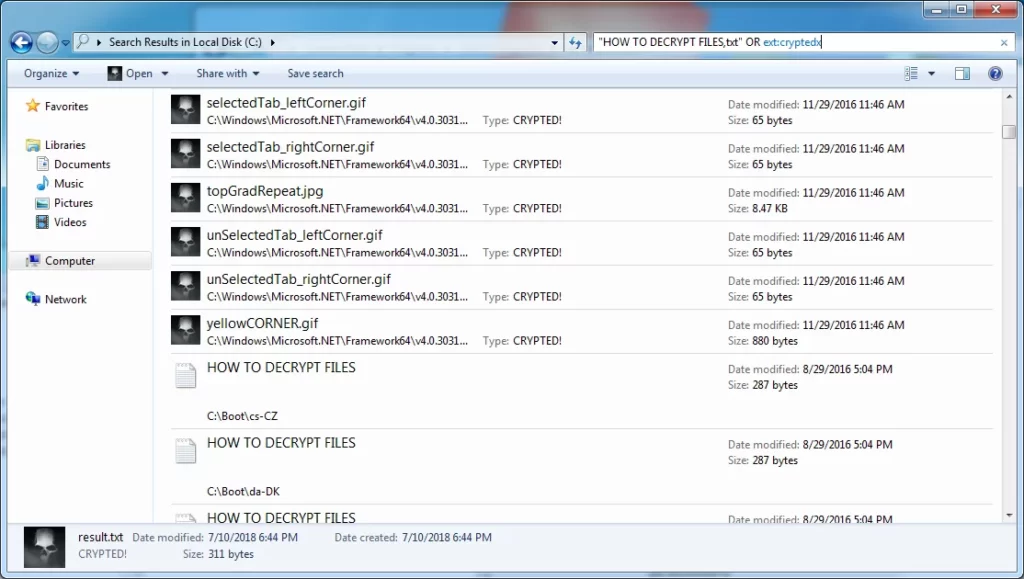

پس در قدم آخر، با استفاده از بخش جستجوی فایل ویندوز، به دنبال همه فایل های رمزنگاری شده و فایل متنی باج افزارها میگردیم تا آن ها را حذف کنیم:

کافی است همه فایل هایی که پیدا میشود را انتخاب و آن ها را مانند هر فایل دیگری حذف کنید. بدین ترتیب مراحل حذف باج افزار و بازیابی فایل ها به پایان میرسد.

پیشگیری از آلوده شدن به باج افزارها

باج افزارها به طور خلاصه همان بدافزارهای معمولی هستند. بنابراین همه تدابیری که در مقابل بدافزارهای معمولی کارساز باشد، در برابر باج افزارها هم کارآمد است، از جمله:

- نرمافزار و سیستم عامل خود را بروز نگه دارید تا هدف اکسپلویت ها و دانلودهای ناخواسته قرار نگیرید.

- درگیر رفتارهای پرخطر مثل دانلود نرمافزارهای کرک شده یا باز کردن پیوست های ایمیل از منابع ناشناس نشوید. حتی اگر منبع را میشناسید، حواستان جمع باشد. هیچ دلیلی ندارد که کسی بخواهد صورتحساب، تاییدیه سفارش یا هر چیز دیگری را درون فایل فشردهی ZIP قرار داده و آن را از طریق ایمیل برای شما ارسال کند، چرا که اکثر فایلهای متنی به صورت خودکار فشرده هستند. سیستم فشردهی ZIP حجم ایمیل را کاهش نمیدهد بلکه فقط باعث میشود پیوست مذکور، از فیلترهای موجود عبور کند و فایل های مخرب را به دست گیرنده برساند.

- برای در امان ماندن از این خطرات از یک آنتی ویروس و ضد بدافزار با کیفیت استفاده کنید.

برای در امان ماندن قدمهای دیگری هم وجود دارد که میتوانید بردارید. بکاپ گرفتن از جمله مهم ترین کارهاست. اگرچه بکاپ ها در برابر باج افزارها از شما محافظت نمیکنند، ولی میتوانند میزان صدمات را کاهش دهند. قاعده کلی برای بکاپ گیری قاعده ۳-۲-۱ است. یعنی ۳ نسخه از اطلاعات مهمتان تهیه کنید.۲ نسخه از آن ها نباید در دسترس سیستم و شبکه شما باشد و یکی از این نسخهها باید به صورت آفلاین ذخیره شود.

یکی از روش های رایج نفوذ مجرمان سایبری به سرورها، از طریق ابزارهای دسترسی از راه دور مانند RDP یا TeamViewer است. اگر بر روی سیستم های خود از چنین ابزارهایی استفاده میکنید، در هنگام نصب پَچ های امنیتی باید حواس خود را بسیار زیاد جمع کنید. علاوه بر این توصیه میکنیم از نام کاربری و پسوردهای پیچیدهای استفاده کنید که حدس زدن آن ها راحت نباشد و کسی نتواند آن را از دیکشنری های موجود برای پسوردها پیدا کند، در غیر این صورت شما هم مانند هزاران شرکت دیگر، قربانی حمله Brute Force میشوید.

ذکر این نکته هم حائز اهمیت است که نباید از نام کاربری و پسورد خود در هیچ جای دیگری استفاده کنید، چون به خطر افتادن امنیت آن سیستمها و پلتفرمها میتواند امنیت سیستم شما یا سرور را هم به خطر بیندازد. اگر میتوانید، بهتر است دسترسی به پورت های دسترسی از راه دور را به بازه خاصی از IPها محدود کنید.

اگر این امکان را ندارید، تغییر پورت پیش فرض باعث میشود کار مهاجم برای این که بفهمد شما از نرم افزارهای دسترسی از راه دور استفاده میکنید یا نه، دشوارتر شود.

📢وقتی صحبت از نفوذ از طریق نرم افزارهای دسترسی از راه دور میشود، هیچ نرمافزار امنیتی نمیتواند به شما کمک کند. دلیلش این است که مهاجم به راحتی میتواند پیش از اجرای باج افزار، آنتی ویروس شما را حذف یا غیرفعال کند. پس فوق العاده حیاتی است که تا جای ممکن دسترسی از راه دور به سیستم خود را محدود نموده و از پسوردهای پیچیده و استاندارد استفاده کنید.

روز فوق العاده و بدون باج افزاری داشته باشید!

برگرفته شده از:

بدون نظر