باج افزار یکی از رایج ترین تهدیدات سایبری است. با توجه به اینکه هکرها شیوه های جدیدی برای سود بردن از حملات باج افزاری پیدا می کنند، تعداد این نوع از حملات در حال رشد است.

شناسایی موقعیت مناسب و زمانبندی درست برای حملات سایبری، نقش حیاتی در موفقیت این حملات دارد. به همین دلیل، هکرها با دقت برنامه ریزی می کنند تا در بهترین موقعیت حملات خود را انجام بدهند.

یکی از نمونه های تلاش هکرها برای تحقیقات گسترده درباره قربانی های احتمالی، گروه باج افزار DarkSide است.

باج افزار DarkSide چیست؟

گروه باج افزار DarkSide، اولین بار با هدف قرار دادن شرکت هایی در سراسر جهان در ماه جولای 2020 مورد توجه قرار گرفت.

حملات باج افزار DarkSide نشان می دهد که این گروه، درک کاملی از معماری، سیستم های امنیتی و آسیب پذیری های قربانی ها دارند. این گروه ترجیح می دهند که بیمارستان ها، مدارس، سازمان های غیر انتفاعی و دولت ها را هدف قرار ندهند. در عوض به شرکت های بزرگی حمله می کنند که توانایی پرداخت باج های سنگین را داشته باشند.

این گروه به عنوان باج افزار به عنوان سرویس (Ransomware-as-a-Service) فعالیت می کند. در این روش، سود به دست آمده از حملات بین عاملان اصلی و شرکا و افراد شرکت کننده به اشتراک گذاشته می شود و اجازه ورود به شرکت ها و اجرای باج افزار را به آن ها می دهد. گروه باج افزار DarkSide حدود 25 درصد از مبلغ باج را دریافت می کند و مابقی، بین افرادی که حمله را سازماندهی کرده اند تقسیم می شود.

باج افزار DarkSide چگونه کار می کند؟

این گروه به شناسایی قربانی پرداخته و تلاش های بخصوصی انجام می دهد تا از شناسایی نشدن ابزارها و تاکتیک های حمله توسط دستگاه ها و محصولات امنیتی اطمینان حاصل کنند.

1. دسترسی اولیه

این باج افزار معمولا با استفاده از آسیب پذیری ها و سرویس های ریموت قابل استفاده، دسترسی اولیه لازم را بدست می آورد.

با توجه ریموت شدن بیشتر مشاغل در طول همه گیری کرونا، سوءِ استفاده از سرویس های ریموت و دسترسی به زیرساخت های VDI که کارمندان از آن ها برای اتصال به شبکه محلی شرکت استفاده می کردند، بسیار مورد توجه قرار گرفت.

2. کنترل سیستم و اجرای دستورات مخرب

عاملان باج افزار DarkSide، با استفاده از یک کلاینت RDP بر روی پورت 443 که روی شبکه تور (TOR) روت شده است، سیستم را کنترل کرده و دستورات خود را اجرا می کنند.

لازم به ذکر است که پس از نصب مرورگر تور، تنظیمات آن تغییر کرده تا به عنوان سرویس دائمی عمل کند و ترافیک دریافتی به یک پورت محلی را از طریق شبکه تور (TOR) بر روی پورت 443 روت می کند.

حملات کوبالت Cobalt Strike به عنوان یک دستور پشتیبان عمل می کند و با قرار دادن یک فایل نفوذی (با نام file.exe) با تنظیمات منحصربفرد به کنترل سیستم می پردازد. این عملیات به صورت ریموت و از طریق WinRM بر روی کامپیوتر های هدف انجام می شود. این فایل ها به یک سرور C2 خاص متصل می شدند و کد مخرب خود را دریافت می کردند.

3. شناسایی و به دست آوردن اعتبار

باج افزار DarkSide به سازگار شدن با سیستم معروف است. در حالی که همزمان می تواند شبکه ها را اسکن کند، دستورات را اجرا کند، از فعالیت ها نسخه برداری کرده و پسوردها را سرقت کند.

4. جمع آوری و طبقه بندی اطلاعات

اطلاعات از طریق صدها سرور و با استفاده از برنامه (dump.bat) در مسیر دسکتاپ استخراج می شود. فایل های استخراج شده فشرده شده و در آرشیوهای 7zip و با فرمت نامگذاری *.7z.[001]-[999] فهرست می گردند.

5. رمزگذاری

باج افزار DarkSide تا قبل از آشنایی با محیط سیستم، استخراج اطلاعات مهم، کنترل حساب های کاربری با سطح دسترسی بالا و شناسایی سیستم های پشتیبانی، سرورها و برنامه ها، باج افزار را اجرا نمی کند. پیش از رمزگذاری، فایل های بکاپ با استفاده از اکانت های هک شده شناسایی می شوند. با استفاده از این مراحل سازماندهی شده، مجرمان سایبری بیشترین خسارت را به قربانی وارد می کنند.

کد باج افزار با استفاده از بکدور های گفته شده در بالا (TOR-RDP یا Cobalt Strike) متناسب با هر قربانی طراحی و پخش می شود. فرآیند رمزگذاری شامل یک فایل اجرایی، یک پسوند و یک آیدی اختصاصی برای قربانی است که با استفاده از آن قربانی وارد مبلغ را پرداخت می کند.

باج افزار با بکار گرفتن برنامه ها و افزونه های مشخصی، از سیستم تشخیص امضای (File Gaurd) محصولات امنیتی مانند آنتی ویروس ها جلوگیری می کند!

به همین دلیل است که توصیه می کنیم از آنتی ویروس هایی استفاده کنید که دارای رویکرد امنیت چند لایه ای هستند و از تکنولوژی های پیشرفته ای مانند رفتارشناسی بهره می برند.😉

همچنین گروه باج افزار DarkSide از فروش باج افزارها با استفاده از سرویس RaaS خود به دیگر عاملان تهدیدات سایبری، مقداری از سود حملات موفق آنها را دریافت می کند.

آسیب پذیری های اکسپلویت شده

- CVE-2019-5544

اگر یک هکر به پورت 427 بر روی یک هاست ESXi دسترسی پیدا کند، ممکن است بتواند سرویس OpenSLP را بازنویسی کند که منجر به اجرای کد مخرب از راه دور می شود.

- 2. CVE-2020-3992

ممکن است یک هکر با دسترسی به پورت 427 در سیستم ESXi، با استفاده از آسیب پذیری (UAF) در سرویس OpenSLP باعث اجرای کد مخرب از راه دور شود.

چگونه از باج افزار DarkSide جلوگیری کنیم؟

باج افزار DarkSide یک باج افزار خطرناک است که برای رمزگذاری فایل های صوتی، ویدئو، عکس، اسناد و دیگر فایل ها ایجاد شده و از دسترسی به این فایل ها جلوگیری می کند.

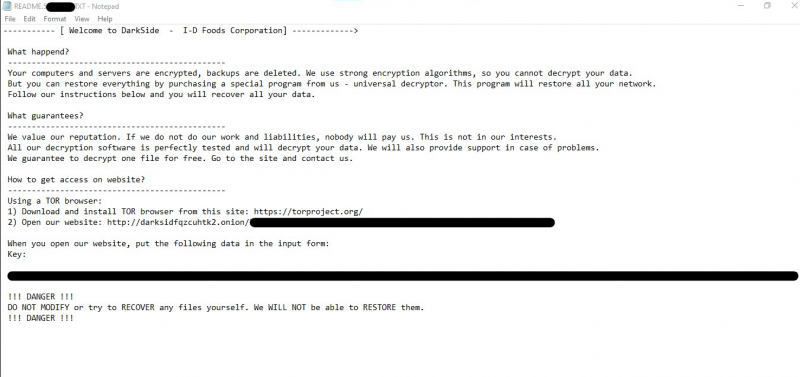

پس از مرحله رمزگذاری، یادداشتی در تمام پوشه های دستگاه پخش می شود که ادعا می کند تنها راه رمزگشایی، استفاده از سرویس ریکاوری اطلاعات و رمزگشای اختصاصی آن می باشد.

در ادامه به بعضی از روش های جلوگیری از باج افزار که ممکن است کمک کننده باشند، می پردازیم:

- از احراز هویت چند مرحله ای (MFA) برای دسترسی ریموت به شبکه های فناوری اطلاعات و عملیاتی استفاده کنید.

- فعالسازی فیلترهای اسپم قدرتمند برای جلوگیری از رسیدن ایمیل های فیشینگ به دست کاربران و جلوگیری از رسیدن ایمیل های حاوی فایل های اجرایی به دست کاربران.

- برای جلوگیری از ورود کاربران به سایت های خطرناک و بازکردن فایل های مضر و همچنین تقویت پاسخ کاربران به ایمیل های فیشینگ، برنامه آموزشی و حملات شبیه سازی شده اجرا کنید.

- ترافیک شبکه را فیلتر کرده و از برقراری ارتباط شبکه با IP های مخرب شناسایی شده جلوگیری کنید. برای جلوگیری از بازدید سایت های خطرناک، لیستی از URL های مجاز یا غیر مجاز ایجاد کنید.

- از بروزرسانی منظم سیستم عامل ها، برنامه ها، نرم افزارهای دائمی و متعلقات شبکه IT اطمینان حاصل کنید. استفاده از یک سیستم مدیریت پَچ متمرکز را در نظر بگیرید.

- دسترسی شبکه به منابع، مخصوصا RDP را محدود کنید. اگر دسترسی به RDP نیاز بود منابع مبدأ را محدود کنید و از احراز هویت چندگانه استفاده کنید.

- آنتی ویروس یا ضد بدافزار را طوری تنظیم کنید که به صورت مرتب و با امضاهای آپدیت شده شبکه را اسکن کند.

توصیه CISA و FBI برای سازمان هایی که با حملات باج افزاری روبرو می شوند این است که کامپیوترهای آلوده را خاموش کرده و سیستم و کامپیوترهای آلوده را از شبکه جدا کنند و وایرلس کامپیوترها، بلوتوث و سایر قابلیت های شبکه ای را قطع کنند.

حملات مهم باج افزار DarkSide

1. شرکت Colonial Pipeline

Colonial Pipeline بزرگترین خط لوله سوخت در آمریکا است که بنزین تصفیه شده و سوخت جت را از تگزاس به نیویورک حمل می کند.

در سال 2021 پس از حمله باج افزاری، این شرکت تعطیل شد که نشان دهنده آسیب پذیری زیرساخت های انرژی در برابر این نوع از حملات سایبری است.

اپراتور خط لوله، پس از آگاهی از اینکه قربانی یک حمله سایبری شده است، برخی از سیستم ها را آفلاین کرد و به طور موقت فعالیت خط لوله و چندین شبکه را متوقف کرد. همچنین تماسی برای رسیدگی به این مشکل، با یک شرکت امنیت سایبری خارجی برقرار کرد.

شرکت با انتشار بیانیه رسمی اظهار داشت که برای رفع این مشکل، 5500 مایل از خط لوله خود را که 45 درصد از سوخت ساحل شرقی را حمل می کند، تعطیل کرده است.

“در تاریخ 7 می، شرکت Colonial Pipeline فهمید که قربانی یک حمله سایبری و حادثه باج افزاری شده است. پس از آگاه شدن از این حمله، Colonial برای مهار تهدید به سرعت سیستم های خود را آفلاین کرد. این اقدامات، فعالیت خط لوله را به طور موقتی متوقف کرد و روی برخی از سیستم های IT شرکت تاثیر گذاشت که در حال بازسازی آنها هستیم.”

Colonial Pipeline

به دلیل نقش مهم خطوط لوله در بخش های مختلف اقتصاد آمریکا، نگرانی ها درباره فعالیت این خطوط بسیار زیاد است.

2. شرکت Toshiba

توشیبا یک شرکت چند ملیتی ژاپنی است که خدمات و محصولات آن شامل، تامین نیرو، سیستم های زیرساخت صنعتی و اجتماعی، آسانسور، پله برقی، پرینتر و دیگر محصولات در حوزه فناوری اطلاعات است.

به گفته این سازمان، حمله باج افزاری به بخشی از اروپا محدود می شد و تنها بخش کوچکی از اطلاعات کاری از دست رفته بود و هکرها نتوانسته بودند به اطلاعات مشتریان دسترسی پیدا کنند.

پس از این حمله سایبری، شرکت شبکه های میان اروپا و ژاپن و شعبه ها را برای جلوگیری از آسیب دیدگی بیشتر به دلیل اجرای پروتکل های ریکاوری و بکاپ اطلاعات تعطیل کرد.

به گفته این شرکت ژاپنی، بررسی برای تحلیل آسیب های وارد شده انجام شده است و یک متخصص سایبری شخص ثالث، برای کمک بکار گرفته شده است.

“ما هنوز لو رفتن اطلاعات مشتریان را تایید نکرده ایم.”

Toshiba

با این حال، شرکت توشیبا از این واقعیت مطلع است که ممکن است حداقل بعضی از اطلاعات خصوصی، آشکار شده باشند.

📢 انجام پیشگیری های لازم، همچنان بهترین راه مقابله با باج افزار است. پس توصیه می کنیم با استفاده موارد امنیتی توصیه شده حتما به کار بگیرید و از یک آنتی ویروس و ضد بدافزار معتبر با ماژول اختصاصی شناسایی و حذف باج افزار استفاده کنید.

روز خوب و بدون باج افزاری داشته باشید!

برگرفته از:

بدون نظر