Egregor یک خانواده باج افزاری است که سازمان ها و شرکت های بزرگ را مورد هدف قرار می دهد. این باج افزار از زمان کشف آن در سپتامبر سال 2020، بسیار فعال بوده و صدها سازمان را در صنایع مختلف آلوده کرده است. سرعت انتشار Egregor نسبت به خانواده های دیگر بسیار زیاد بوده و از این حیث مورد توجه قرار گرفته است.

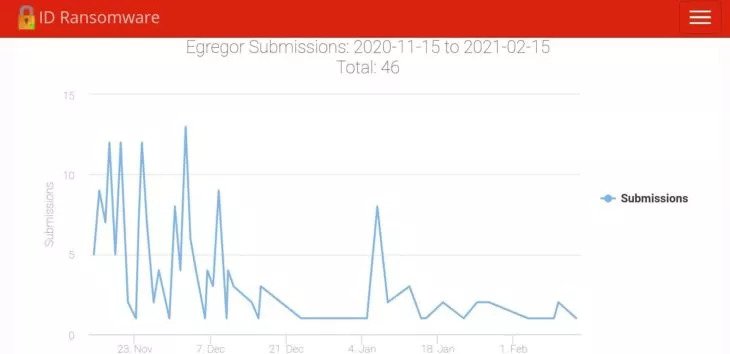

داده های ارسالی در نمودار بالا نشان میدهد که Egregor در یک بازه زمانی بسیار کوتاه، تعداد زیادی قربانی گرفته است. این سرعت چشمگیر احتمالا به این دلیل است که لیست شبکه های در معرض خطر توسط مهاجمان باج افزار Maze، در اختیار Egregor قرار گرفته بود.

باج افزارEgregor چیست؟

Egregor یک باج افزار پیچیده است که با استفاده از الگوریتمهای رمزنگاری ChaCha و RSA، فایل ها و اطلاعات قربانی را رمزگذاری می کند و از تکنیک های پیشرفته ای برای مبهم ساختن و جلوگیری از تجزیه و تحلیل ساختار خود استفاده می کند.

Egregor از یک اصطلاح یونان باستان گرفته شده است، به معنای انرژی گروهی از مردم که برای رسیدن به یک هدف مشترک کار می کنند. همچنین نامی مناسب برای یک گروه باج افزاری است.

مانند بسیاری دیگر از باج افزارهای مدرن، Egregor قبل از رمزنگاری فایل ها، اطلاعات قربانیان را در سرورهای خود ذخیره می کند و فقط 72 ساعت به قربانیان فرصت می دهد تا با مهاجمان ارتباط برقرار کنند. در گذشته در فایل متنی باج افزار آمده بود که در صورت عدم پرداخت مبلغ باج، مهاجمان اقدام به فروش اطلاعات به سرقت رفته می کنند. اطلاعاتی که به فروش نرسد، بصورت گسترده در سطح اینترنت و دارک وب منتشر خواهد شد و قابل دسترسی برای همگان خواهد بود.

Egregor نیز مانند بسیاری دیگر از باج افزارهای مدرن، دارای یک سیستم همکاری است و به عنوان یک سرویس ارائه می شود. همکاران می توانند در صورت آلوده کردن قربانیان جدید و نشر باج افزار، 70 درصد از مبلغ باج را دریافت کنند. ظاهرا سیستم همکاری Egregor، بسیاری از افرادی که با باج افزار Maze کار می کردند را به خود جذب کرده است. اگرچه مشخص نیست که آیا سازندگان Maze خانواده Egregor را تولید کرده اند یا خیر، اما این دو نوع به وضوح شباهت های قابل توجهی در ساختار اصلی خود دارند.

تاریخچه باج افزار Egregor

Egregor برای اولین بار در سپتامبر سال 2020 مشاهده شد. این باج افزار از همان ابتدا بسیار فعال بود و در 10 هفته اول بیش از 130 قربانی در بخش های سازمانی مختلف از جمله کالاهای صنعتی، خرده فروشی و حمل و نقل گرفت.

پس از تحقیقات مشترک پلیس فرانسه و اوکراین که توسط Europol هماهنگ شده بود، در فوریه 2021 تعدادی از همکاران این باج افزار دستگیر شدند. محققان با پیگیری جریان بیت کوین که توسط شرکت های همکار مطالبه می شد، توانستند مظنونان گمنام را ردیابی کنند. ظاهرا مظنونان دستگیر شده از سازندگان Egregor پشتیبانی هکری، لجستیکی و مالی داشتند.

فایل متنی باج افزار

پس از آلوده سازی سیستم هدف، Egregor یک فایل متنی با عنوان RECOVER-FILES.txt در تمام دایرکتوری های آلوده قرار می دهد. این متن ابهامات زیادی دارد و هیچ دستورالعمل خاصی برای پرداخت باج وجود ندارد. در عوض، قربانیان را راهنمایی می کند تا مرورگر TOR را نصب کنند، به وبسایت اپراتورها بروند و از طریق چت آنلاین، با افراد مهاجم در ارتباط باشند. دستورالعمل های بعدی از طریق چت آنلاین به افراد داده می شود. در این یادداشت آمده است که در صورت عدم تماس قربانی به مدت سه روز، اطلاعات سرقت شده بصورت عمومی منتشر خواهد شد.

همچنین ادعا می کند که پس از دریافت مبلغ باج، رمزگشایی کامل فایل ها، ارائه لیستی از فایل های سرقت شده، تأیید حذف اطلاعات سرقت شده و محرمانه بودن کامل را تضمین می کند. علاوه بر این ها، ادعا می کنند که مهاجمان پس از دریافت باج، توصیه هایی را برای تأمین امنیت شبکه قربانیان و رفع آسیب پذیری های موجود ارائه می دهند.

Egregor چه سازمان هایی را هدف قرار می دهد؟

Egregor سازمان ها و شرکت های بزرگ را مورد هدف قرار می دهد. بر اساس گزارشات، تا کنون حوزه کالا و خدمات صنعتی و بنگاه های اقتصادی در طیف گسترده ای مورد حمله واقع شدند. قبل از رمزنگاری اطلاعات، Egregor زبان پیش فرض سیستم و حساب کاربری را بررسی می کند و در صورت شناسایی هر یک از زبان های زیر اصلا اجرا نمی شود:

ازبکی، رومانیایی، آذربایجانی، ترکمنی، گرجی، قرقیزی، اوکراینی، قزاقستانی، روسی، تاجیکی، ارمنی و بلاروسی.

چگونگی گسترش و انتشار باج افزار Egregor

اطلاعات موجود در حال حاضر حاکی از آن است که آلودگی معمولاً از طریق یک ایمیل فیشینگ شروع می شود. ایمیل حاوی یک ماکرو مخرب است که در فایل داکیومنت موجود در پیوست تعبیه شده است.

پس از اجرا، ماکرو بدافزارهایی مانند Qakbot ،IcedID و یا Ursnif را دانلود می کند که برای ارزیابی و آلوده کردن محیط هدف استفاده می شوند. QakBot یک تروجان (Trojan) است که معمولاً برای اجرای بدافزار بر روی شبکه های آلوده استفاده می شود و اخیرا از باج افزار ProLock به خانواده Egregor گرایش پیدا کرده است. در مرحله بعد هم از Cobalt Strike برای جمع آوری اطلاعات، به دست آوردن سطح دسترسی مورد نیاز، اسکن کل شبکه و آماده سازی سیستم برای رمزنگاری استفاده می کنند.

برای سرقت اطلاعات نیز معمولاً از Rclone، (یک برنامه خط فرمان منبع باز برای مدیریت حافظه های ابری است.) استفاده می کنند. همچنین مواردی وجود داشته است که از Cobalt Strike برای ایجاد اتصال RDP با سایر سیستم های موجود در شبکه استفاده شده و از این طریق باج افزار بر روی سیستم ها کپی شده است. توجه به این نکته مهم است که چون Egregor دارای یک سیستم همکاری است و توسط چندین شرکت وابسته منتشر می شود، روش های نفوذ و آلودگی می توانند متفاوت باشند. شایعاتی در خصوص استفاده از آسیب پذیری های موجود درMicrosoft Exchange و Adobe Flash Player نیز وجود دارد، اما این گزارش ها هنوز بی اساس هستند.

حفاظت از شبکه در برابر Egregor و سایر باج افزارها

متاسفانه بسیاری از خانواده های باج افزاری قابل رمزگشایی نیستند و در صورت آلوده شدن شبکه، اطلاعات برای همیشه از دست خواهد رفت. بنابراین داشتن یک راه حل امنیتی قوی و یک رویکرد پیشگیرانه مهمترین مساله است.

روش های زیر می تواند به سازمان ها کمک کند تا ریسک آلودگی را کاهش دهند:

- آموزش نکات امنیتی:

از آنجا که اکثر باج افزارها به دلیل اشتباهات و غفلت کاربران گسترش می یابند، سازمان ها بایستی یک برنامه آموزشی که بر اصول مهم امنیت سایبری متمرکز است، تدوین کنند. باج افزارها و روش های انتشار آن ها به طور مداوم در حال پیشرفت هستند، بنابراین آموزش باید یک روند پیوسته داشته باشد و دانش کاربران در این خصوص به شکل مداوم بروز شود.

- یوزرنیم و پسورد استاندارد:

رعایت استانداردها در اطلاعات ورود کاربران، به جلوگیری از حملات brute force و کاهش ریسک دسترسی غیرمجاز به شبکه کمک می کند.

- احراز هویت چند مرحله ای (MFA):

MFA یک لایه امنیتی اضافی ایجاد می کند و می تواند از دسترسی غیر مجاز به حساب های کاربری، ابزارها، سیستم ها و پایگاه داده جلوگیری کند. سازمانها بایستی در هر کجا که امکانپذیر است از قابلیت MFA استفاده کنند.

- پَچ های امنیتی:

سازمان ها بایستی یک استراتژی مدیریت بروزرسانی و پَچ قوی داشته باشند تا اطمینان حاصل شود که بروزرسانی های امنیتی در سریعترین زمان ممکن اعمال می شود و آسیب پذیری ها به حداقل برسد.

- بکاپ و نسخه های پشتیبان:

بکاپ گیری و داشتن نسخه های پشتیبان، موثرترین روش برای کاهش خسارات ناشی از حملات باج افزاری است. بسیاری از انواع باج افزارها می توانند در شبکه پخش شده و بکاپ های محلی را آلوده کنند، بنابراین سازمان ها باید از یک استراتژی صحیح بکاپ گیری استفاده کنند.

- محدود سازی شبکه:

محدودسازی شبکه، سرورها، سیستم عامل ها و برنامه ها جهت مدیریت آسیب پذیری های امنیتی بالقوه بسیار مهم است. غیرفعال کردن سرویس های غیرضروری و قابل اکسپلویت مانند PowerShell ،RDP ،Host Windows Script ،Microsoft Office macros و غیره ریسک آلودگی را کاهش می دهد.

- تفکیک شبکه:

تفکیک موثر شبکه می تواند از گسترش بدافزار در بخش های مختلف سازمان جلوگیری کند و خسارت را به حداقل برساند.

- مانیتورینگ:

سازمان ها بایستی یک سیستم نظارت بر داده های شبکه و کانال های ورودی و خروجی داشته باشند تا در صورت نیاز بتوانند پاسخ فوری به فعالیت های مشکوک داشته باشند.

- تست نفوذ:

تست نفوذ برای آشکار ساختن آسیب پذیری ها در زیرساخت های IT می تواند بسیار مفید باشد. از نتایج این تست می توان برای رفع آسیب پذیری های موجود، تخصیص منابع IT و تصمیم گیری های آینده سازمان استفاده کرد.

- نقشه مدیریت بحران:

سازمان ها باید یک برنامه جامع برای مدیریت بحران و پاسخگویی به حوادث داشته باشند. این نقشه به صورت دقیق و واضح توضیح می دهد که در صورت آلوده شدن شبکه، چه کاری باید انجام شود. یک پاسخ سریع می تواند به جلوگیری از گسترش باج افزار کمک کند و خسارت های در پیش رو را به حداقل برساند.

حذف باج افزار Egregor

Egregor از روش های رمزنگاری بسیار پیچیده استفاده می کند و در حال حاضر رمزگشایی اطلاعات بدون پرداخت باج غیر ممکن است. قربانیان بایستی اطلاعات خود را از طریق بکاپ و نسخه های پشتیبان بازیابی کنند و با استفاده از برنامه مدیریت بحران سازمان، وضعیت شبکه را در سریعترین زمان به حالت اول بازگردانند. اقدامات زیر توصیه می شود:

- منبع آلودگی را شناسایی کنید.

- جمع آوری مدارک

- اطلاعات خود را از طریق بکاپ و نسخه های پشتیبان بازیابی کنید.

- اطمینان حاصل کنید که تمامی سیستم ها پاکسازی شوند. برای پاکسازی این باج افزار از روی سیستم می توانید از کیت اضطراری امسی سافت استفاده کنید.

- جهت تعیین نوع حمله، حجم و میزان خسارت، تجزیه و تحلیل فارنسیک انجام دهید.

- آسیب پذیری های شبکه را شناسایی و برای حل آن ها اقدام نمایید.

اگر اطلاعات بیشتری در خصوص این خانواده باج افزاری و یا بطور کلی تجربه ای در برخورد با حملات باج افزاری داشته اید، بسیار خوشحال می شویم در قسمت نظرات، آن ها را با ما و بقیه کاربران نیز در میان بگذارید.

روز خوب و بدون باج افزاری داشته باشید!

برگرفته از:

بدون نظر