یک پژوهشگر امنیتی به طور عمومی اکسپلویتی را با هدف افزایش سطح دسترسی در ویندوز 10 منتشر کرده است که با وجود این آسیب پذیری ویندوز 10، به هر کسی دسترسی مدیر (admin) در سیستم عامل را می دهد.

مجرمان سایبری با وجود دسترسی محدود به یک سیستم در معرض خطر، با استفاده از این آسیب پذیری و افزایش سطح دسترسی خود به سیستم، می توانند به سادگی به بخش های مختلف شبکه دسترسی داشته باشند و با ایجاد کاربر ادمین، به اجرای دستورات سطح بالا بپردازند.

این آسیب پذیری، تمام نسخه های پشتیبانی شده ویندوز 10 تا قبل از بروزرسانی و پَچ امنیتی منتشر شده در ژانویه 2022 را تحت تاثیر قرار می دهد.

شرکت مایکروسافت در پَچ امنیتی ژانویه 2022، آسیب پذیری “Win32k Elevation of privilege vulnerability” که با نام CVE-2022-21882 ردیابی شده بود و همچنین آسیب پذیری CVE-2021-1732 که فعال و قابل استفاده بود را برطرف کرد.

مایکروسافت کشف این آسیب پذیری را به RyeLv نسبت می دهد که پس از انتشار بروزرسانی مایکروسافت، آنالیز و تحلیل فنی این آسیب پذیری را منتشر کرد.

در این هفته چند اکسپلویت مختلف به صورت عمومی برای این آسیب پذیری (CVE-2022-21882) که به هرکسی اجازه دسترسی سیستمی به دستگاه های آسیب پذیر با سیستم عامل ویندوز 10 را می دهد، منتشر شد.

پس از انتشار اکسپلویت ها، Will Dormann تحلیگر امنیتی و فعال توییتر، عملکرد این اکسپلویت و ارائه امتیازات و دسترسی سطح بالای آن به هکرها را تایید کرد.

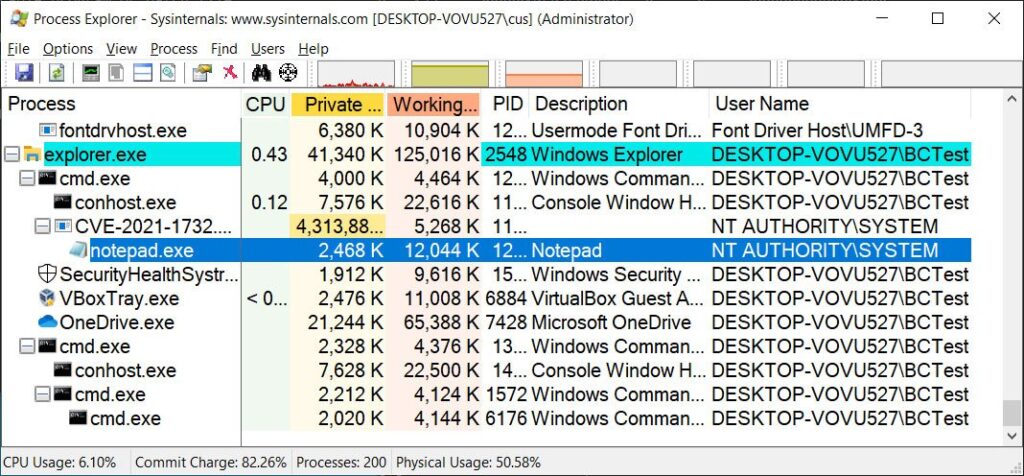

همچنین BleepingComputer نیز این آسیب پذیری ویندوز 10 را تست کرد و همانگونه که در تصویر زیر نشان داده شده، توانست به سادگی اکسپلویت را اجرا کرده و با استفاده از دسترسی مدیر در ویندوز 10، برنامه Notepad را باز کند. با این حال BleepingComputer نتوانست از این اکسپلویت برای ویندوز 11 استفاده کند.

با اینکه این محققان با استفاده از این اکسپلویت فقط برنامه Notepad را باز کردند، هکرها می توانند از آن برای افزودن کاربر ادمین جدید و اجرای دستورات مخرب سطح بالا استفاده کنند.

آسیب پذیری های برطرف شده معمولا گزارش نمی شوند، با اینحال چون بسیاری از مدیران شبکه بروزرسانی ماه ژانویه 2022 را به دلیل باگ های مهم و قابل توجه آن انجام ندادند، این گزارش بسیار حائز اهمیت است. این باگ ها شامل ریبوت شدن سیستم، مشکلات L2TP VPN و مشکلات سرویس Hyper-V هستند.

این به بدین معناست که بیشتر سیستم ها، در حال حاضر نسبت به این اکسپلویت که پیش از این نیز برای حملات سایبری توسط گروه هکری APT استفاده می شد، آسیب پذیر و ناامن هستند.

با توجه به گستردگی این اکسپلویت ها و همچنین انتشار بروزرسانی های OOB مایکروسافت که مشکلات ایجاد شده در بروزرسانی ژانویه 2022 را برطرف می کنند، به مدیران شبکه پیشنهاد می شود که منتظر بروزرسانی ماه فوریه نباشند و به سرعت سیستم ها را بروزرسانی کنند.

گذشت 2 سال از کشف این آسیب پذیری ویندوز 10!

این آسیب پذیری دو سال پیش توسط Gil Dabah پژوهشگر امنیتی و مدیر عامل شرکت Piiano کشف شد. اما بدلیل کاهش جوایز باگ بانتی (bug bounty) توسط مایکروسافت، تصمیم گرفت که آن را اعلام نکند.

Dabah تنها شخص ناراضی از پایین بودن پاداش های باگ بانتی مایکروسافت نیست.

در ماه نوامبر عبدالحمید ناصر پژوهشگر امنیتی، یک اکسپلویت zero-day مربوط به دسترسی مدیر به سیستم عامل را به دلیل کاهش دستمزدهای برنامه باگ بانتی مایکروسافت انتشار داد.

در آن زمان ناصری به BleepingComputer گفت: پاداش های مایکروسافت از ماه آپریل 2020 حذف شده، اگر مایکروسافت تصمیم بر کاهش این جوایز نمی گرفت، این کار را انجام نمی دادم.

RyeLv در گزارش فنی خود برای آسیب پذیری CVE-2022-21882 اعلام کرد که بهترین راه حل برای از بین بردن این مدل از باگ ها، بهبود بخشیدن به پاداش های باگ بانتی های هسته ویندوز است.

همچنین توصیه کرد تا باگ های zero-day هسته ویندوز را بهبود ببخشند و اجازه دهند تا محققان امنیتی بیشتری در برنامه های باگ بانتی شرکت کنند و به کامل تر و ایمن تر شدن سیستم عامل کمک کنند.

روز خوب و بدون بدافزاری داشته باشید!

برگرفته از:

Windows vulnerability with new public exploits lets you become admin

بدون نظر